Ransom.Win64.ARCRYPT.YJEIT

Windows

恶意软件类型:

Ransomware

有(yǒu)破坏性?:

没有(yǒu)

加密?:

In the Wild:

是的

概要

它以文(wén)件的形式出现在系统中(zhōng),可(kě)能(néng)是其他(tā)恶意软件投放的,或者是用(yòng)户在访问恶意网站时无意中(zhōng)下载的。

该恶意软件不具(jù)有(yǒu)任何传播例程。

该恶意软件不具(jù)有(yǒu)任何后门例程。

该恶意软件不具(jù)有(yǒu)任何信息窃取功能(néng)。

技(jì )术详细信息

新(xīn)病毒详细信息

它以文(wén)件的形式出现在系统中(zhōng),可(kě)能(néng)是其他(tā)恶意软件投放的,或者是用(yòng)户在访问恶意网站时无意中(zhōng)下载的。

安(ān)装(zhuāng)

它植入下列文(wén)件:

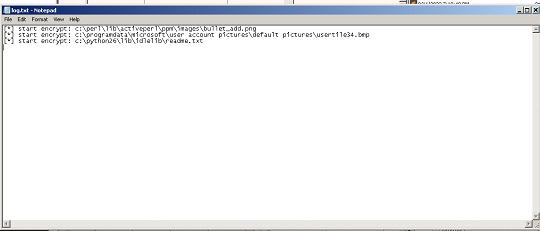

- {malware filepath}\log.txt → contains the status of encryption, deleted afterwards

- %Desktop%\userfile.cdci

- %Desktop%\userfile1.cdci

传播

该恶意软件不具(jù)有(yǒu)任何传播例程。

后门例程

该恶意软件不具(jù)有(yǒu)任何后门例程。

进程终止

它终止在受感染的系统上运行的下列服務(wù):

- vss

- wbengine

- MongoDB

- SQLWriter

- MSSQLServerOLAPService

- MSSQLSERVER

- MSSQLFDLauncher

- MSSQLSQLEXPRESS

- MSSQL$ERASQL

- SQLSERVERAGENT

- ReportServer

- OracleServiceORCL

- OracleRemExecService

- OracleVssWriterORAFPC

- OracleServiceORAFPC

- Oracle Object Service

- OracleASMService+ASM2

- OracleMTSRecoveryService

- OracleOHService

- OracleOraCrs11g_home1TNSListener

- OracleOraCrs11g_home1TNSListenerLISTENER_SCAN1

- OracleJobSchedulerORAFPC

- OracleServiceSYS12

- OracleServiceZAC12

- postgresql-x64-13

- AssetViewCore

- AssetViewDBService

- AssetViewFileTransferService

- SQLBrowser

- OracleDBConsoleorcl

- OracleVssWriterORCL

- MySQL

- ASLogWatch

- CAARCUpdateSvc

- CASAD2DWebSvc

- CASDiscovery

- CASUniversalAgent

- HpePqiESrv

- Standby Express zac1

- Standby Express zac1 Agent

它终止在受感染的系统内存中(zhōng)运行的下列进程:

- sql.exe

- dbsnmp.exe

- isqlplussvc.exe

- xfssvccon.exe

- mydesktopservice.exe

- ocautoupds.exe

- encsvc.exe

- tbirdconfig.exe

- mydesktopqos.exe

- ocomm.exe

- dbeng50.exe

- sqbcoreservice.exe

- excel.exe

- infopath.exe

- msaccess.exe

- mspub.exe

- onenote.exe

- outlook.exe

- powerpnt.exe

- thebat.exe

- thunderbird.exe

- visio.exe

- winword.exe

- wordpad.exe

- sqlwriter.exe

- oracle.exe

- ocssd.exe

- mysqld.exe

- mysqld-nt.exe

- mysqld-opt.exe

- sqlbrowser.exe

- sqlagent.exe

- msftesql.exe

- sqlservr.exe

- notepad.exe

信息窃取

该恶意软件不具(jù)有(yǒu)任何信息窃取功能(néng)。

其他(tā)详细信息

该程序执行以下操作(zuò):

- It requires to be executed with the password/passphrase in order to proceed with its malicious routine:

- 3456qwer

- It requires to be executed as an administrator.

- It clears the event logs of the affected system.

- It encrypts local, removable, and network drives.

- It encrypts the recycle bin of the affected system.

解决方案

Step 1

对于Windows ME和XP用(yòng)户,在扫描前,请确认已禁用(yòng)系统还原功能(néng),才可(kě)全面扫描计算机。

Step 2

注意:在此恶意软件/间谍软件/灰色软件执行期间,并非所有(yǒu)文(wén)件、文(wén)件夹和注册表键值和项都会安(ān)装(zhuāng)到您的计算机上。这可(kě)能(néng)是由于不完整的安(ān)装(zhuāng)或其他(tā)操作(zuò)系统条件所致。如果您没有(yǒu)找到相同的文(wén)件/文(wén)件夹/注册表信息,请继续进行下一步操作(zuò)。

Step 3

搜索和删除该文(wén)件

- {malware filepath}\log.txt

- %Desktop%\userfile.cdci

- %Desktop%\userfile1.cdci

- %Desktop%\readme.txt

Step 4

使用(yòng)亚信安(ān)全产(chǎn)品扫描计算机,并删除检测到的Ransom.Win64.ARCRYPT.YJEIT文(wén)件 如果检测到的文(wén)件已被亚信安(ān)全产(chǎn)品清除、删除或隔离,则无需采取进一步措施。可(kě)以选择直接删除隔离的文(wén)件。请参阅知识库页(yè)面了解详细信息。

Step 5

从备份中(zhōng)恢复加密文(wén)件。