RANSOM_LOCKY.PUY

Windows

恶意软件类型:

Trojan

有(yǒu)破坏性?:

没有(yǒu)

加密?:

是的

In the Wild:

是的

概要

它以其他(tā)恶意软件释放的文(wén)件或用(yòng)户访问恶意网站时不知不觉下载的文(wén)件的形式到达系统。它开始执行然后再删除。

技(jì )术详细信息

新(xīn)病毒详细信息

它可(kě)能(néng)是由下列恶意软件/灰色软件/间谍软件从遠(yuǎn)程站点下载而来:

- TROJ_LOCKY.DLDRA

它可(kě)能(néng)是从下列遠(yuǎn)程网站下载而来:

- http://our.{BLOCKED}hasanjay.com.np/bg.gif

安(ān)装(zhuāng)

它植入下列文(wén)件:

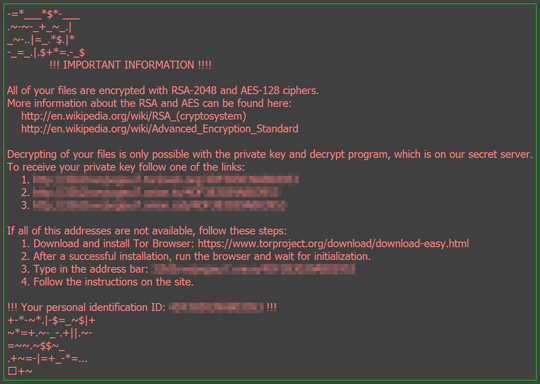

- %Desktop%\_HELP_instructions.txt - ransom note

- %Desktop%\_HELP_instructions.bmp - image used as wallpaper

- {folders containing encrypted files}\_HELP_instructions.txt - ransom note

(注意: %Desktop% 是当前用(yòng)户的桌面,通常位于 C:\Windows\Profiles\{user name}\Desktop (Windows 98 和 ME)、C:\WINNT\Profiles\{user name}\Desktop (Windows NT) 和 C:\Documents and Settings\{User Name}\桌面 (Windows 2000、XP 和 Server 2003)。)

它在受感染的系统中(zhōng)植入下列自身副本:

- %User Temp%\svchost.exe

(注意: %User Temp% 是当前用(yòng)户的 Temp 文(wén)件夹。通常位于 C:\Documents and Settings\{user name}\Local Settings\Temp (Windows 2000、XP 和 Server 2003)。)

自启动技(jì )术

它添加下列注册表项,在系统每次启动时自行执行:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Locky = "%User Temp%\svchost.exe"

其他(tā)系统修改

它修改下列文(wén)件:

- It encrypts files in fixed, removable and RAM disk drives.

- It renames the encrypted files to {unique ID per victim}{identifier}.locky

它添加下列注册表项作(zuò)為(wèi)安(ān)装(zhuāng)例程的一部分(fēn):

HKEY_CURRENT_USER\Control Panel\Desktop

Wallpaper = "%Desktop%\_HELP_instructions.bmp"

它添加下列注册表键值作(zuò)為(wèi)其安(ān)装(zhuāng)例程的一部分(fēn):

HKEY_CURRENT_USER\Software\{random characters}

它将系统的桌面壁纸设置為(wèi)下列图像:

其他(tā)详细信息

它连接到下列网站,发送和接收信息:

- http://{BLOCKED}.{BLOCKED}.181.164/submit.php

- http://{BLOCKED}.{BLOCKED}.119.177/submit.php

- {Domain Generated Algorithm}.{ru, info, biz, work, pl ,org, pw, xyz}

It sends the following information in encrypted form:id={victim ID}&act={getkey, gettext, stats}&affid={affiliate ID}&lang={computer language}&corp={value}&serv={value}&os={operating system}&sp={service pack}&x64={0,1}

它使用(yòng)下列扩展名(míng)加密文(wén)件:

- .n64

- .m4u

- .m3u

- .mid

- .wma

- .flv

- .3g2

- .mkv

- .3gp

- .mp4

- .mov

- .avi

- .asf

- .mpeg

- .vob

- .mpg

- .wmv

- .fla

- .swf

- .wav

- .mp3

- .qcow2

- .vdi

- .vmdk

- .vmx

- .gpg

- .aes

- .ARC

- .PAQ

- .tar

- .bz2

- .tbk

- .bak

- .tar

- .tgz

- .gz

- .7z

- .rar

- .zip

- .djv

- .djvu

- .svg

- .bmp

- .png

- .gif

- .raw

- .cgm

- .jpeg

- .jpg

- .tif

- .tiff

- .NEF

- .psd

- .cmd

- .bat

- .sh

- .class

- .jar

- .java

- .rb

- .asp

- .cs

- .brd

- .sch

- .dch

- .dip

- .pl

- .vbs

- .vb

- .js

- .h

- .asm

- .pas

- .cpp

- .c

- .php

- .ldf

- .mdf

- .ibd

- .MYI

- .MYD

- .frm

- .odb

- .dbf

- .db

- .mdb

- .sql

- .SQLITEDB

- .SQLITE3

- .011

- .010

- .009

- .008

- .007

- .006

- .005

- .004

- .003

- .002

- .001

- .pst

- .onetoc2

- .asc

- .lay6

- .lay

- .ms11

- .sldm

- .sldx

- .ppsm

- .ppsx

- .ppam

- .docb

- .mml

- .sxm

- .otg

- .odg

- .uop

- .potx

- .potm

- .pptx

- .pptm

- .std

- .sxd

- .pot

- .pps

- .sti

- .sxi

- .otp

- .odp

- .wb2

- .123

- .wks

- .wk1

- .xltx

- .xltm

- .xlsx

- .xlsm

- .xlsb

- .slk

- .xlw

- .xlt

- .xlm

- .xlc

- .dif

- .stc

- .sxc

- .ots

- .ods

- .hwp

- .602

- .dotm

- .dotx

- .docm

- .docx

- .DOT

- .3dm

- .max

- .3ds

- .xml

- .txt

- .CSV

- .uot

- .RTF

- .XLS

- .PPT

- .stw

- .sxw

- .ott

- .odt

- .DOC

- .pem

- .p12

- .csr

- .crt

- .key

- wallet.dat

解决方案

Step 1

对于Windows ME和XP用(yòng)户,在扫描前,请确认已禁用(yòng)系统还原功能(néng),才可(kě)全面扫描计算机。

Step 4

重启进入安(ān)全模式

Step 5

删除该注册表值

注意事项:错误编辑Windows注册表会导致不可(kě)挽回的系统故障。只有(yǒu)在您掌握后或在系统管理(lǐ)员的帮助下才能(néng)完成这步。或者,请先阅读Microsoft文(wén)章,然后再修改计算机注册表。

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Locky = "%User Temp%\svchost.exe"

- Locky = "%User Temp%\svchost.exe"

- In HKEY_CURRENT_USER\Control Panel\Desktop

- Wallpaper = "Desktop%\_HELP_instructions.bmp"

- Wallpaper = "Desktop%\_HELP_instructions.bmp"

Step 6

搜索和删除该文(wén)件

- %Desktop%_HELP_instructions.bmp

- %Desktop%_HELP_instructions.txt

- {folders containing encrypted files}\_HELP_instructions.txt

Step 7

重启进入正常模式,使用(yòng)亚信安(ān)全产(chǎn)品扫描计算机,检测RANSOM_LOCKY.PUY文(wén)件 如果检测到的文(wén)件已被亚信安(ān)全产(chǎn)品清除、删除或隔离,则无需采取进一步措施。可(kě)以选择直接删除隔离的文(wén)件。请参阅知识库页(yè)面了解详细信息。