漏洞描述

近日,亚信安(ān)全CERT监控到Apache Commons Configuration2存在遠(yuǎn)程代码执行漏洞(CVE-2022-33980),该漏洞源于Apache Commons Configuration2执行变量interpolation时,允许动态评估和扩展属性。interpolation的标准格式是“${prefix:name}”,其中(zhōng)“prefix”用(yòng)于定位执行interpolation的 org.apache.commons.configuration2.interpol.Lookup的实例。从2.4版到2.7版,默认的Lookup实例可(kě)能(néng)导致任意代码执行或遠(yuǎn)程连接服務(wù)器。

目前厂商(shāng)已发布安(ān)全版本,鉴于该漏洞受影响面广大,亚信安(ān)全CERT建议使用(yòng)Apache Commons Configuration2的用(yòng)户尽快采取相关措施。

Apache Commons Configuration2是Apache基金会下的一个开源项目组件。它是一个java应用(yòng)程序的配置管理(lǐ)工(gōng)具(jù),可(kě)以从properties或者xml文(wén)件中(zhōng)加载软件的配置信息,用(yòng)来构建支撑软件运行的基础环境。

漏洞编号

漏洞等级

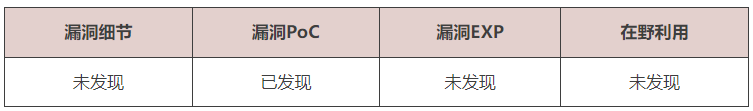

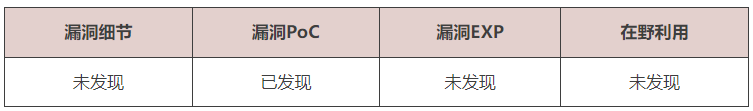

漏洞状态

受影响的版本

修复建议

更新(xīn)至安(ān)全版本:

Apache Commons Configuration 2.8.0

下载地址:

https://commons.apache.org/proper/commons-configuration/download_configuration.cgi

参考链接